Notifications d’incidents de sécurité aux autorités de régulation : comment s’organiser et à qui s’adresser ?

Les obligations de notification des incidents de sécurité aux autorités de régulation (CNIL, ANSSI, agences régionales de santé) prévues par des textes nationaux ou européens se multiplient. Tout organisme doit se préparer à répondre à cette situation et des bonnes pratiques existent.

L’incident de sécurité n’arrive pas qu’aux autres. Mais il est possible de le gérer sereinement dès lors que l’on est préparé en amont. Le processus de gestion des incidents doit être pensé, testé, évalué et corrigé. Les obligations de notification aux autorités compétentes entrent pleinement dans le périmètre de ce processus, qui devient de facto un élément clé de l’organisation de tout organisme.

Avec l’entrée en vigueur en mai 2018 du Règlement général sur la protection des données (RGPD), tous les organismes seront soumis à une obligation de notification des violations de données personnelles à la CNIL.

Pour une partie de ces organismes, cette obligation se cumule avec d’autres, déjà en place ou à venir :

- le règlement « ePrivacy »,

- le règlement « eIDAS »,

- la directive « NIS »,

- la directive « Paquet Télécom »,

- la loi visant les systèmes d’information d’importance vitale ou SIIV

- ou encore la loi de modernisation du système de santé, qui intègrent tous un principe de notification.

Ces textes font ainsi peser sur certains organismes différentes obligations de notification d’incidents qui peuvent se recouvrir les unes et les autres.

Comment un organisme peut-il s’y retrouver ? Comment optimiser le processus en cas de notification simple ou multiple ?

Comment mettre en place ou améliorer le processus de gestion des incidents ?

En se basant sur les différents textes précités et en s’inspirant du processus de gestion des incidents défini par la norme ISO/IEC 27035, il est envisageable de prévoir, en interne pour chaque organisme, un processus propre de gestion des incidents.

L’organisation doit ainsi être pensée en amont de l’incident et non pas lorsque celui-ci se produit. Une organisation efficace permet d’améliorer la gestion des incidents et de se conformer aux textes.

Gestion des notifications

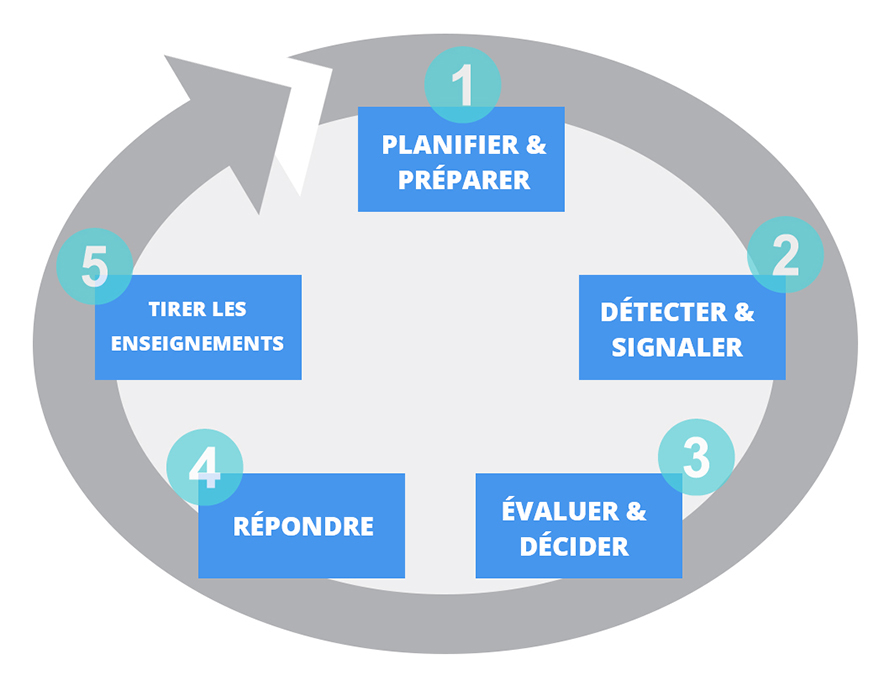

Ce schéma présente de façon succincte un processus de gestion des incidents classique, en 5 étapes, basé sur la norme ISO/IEC 27035. Dans chacune de ces étapes, des éléments relatifs à la notification peuvent utilement être intégrés.

1- Planifier et préparer

1- Planifier et préparer

Créer un annuaire et des procédures de gestion des incidents

Lors de la préparation, en amont de la survenance de l’incident, il est important :

- d’identifier l’ensemble du personnel interne impliqué dans la gestion des incidents, de formaliser cette liste et de la tenir à jour. Par exemple les personnes en charge de :

- l’encadrement supérieur de l’organisme,

- la sécurité des systèmes d’information,

- la protection des données à caractère personnel,

- la gestion des risques ou de la qualité,

- la communication,

- la technique ou pouvant apporter leur soutien organisationnel ou technique ;

- d’identifier les parties prenantes externes, de formaliser cette liste et de la tenir à jour :

- prestataires de service impliqués,

- autorités destinataires des notifications,

- liens vers les formulaires de notification, etc ;

- de formaliser et de tester les procédures internes de gestion des incidents.

2 -Détecter et signaler

Mener une veille et mettre en œuvre des outils de détection des incidents

Afin de pouvoir réagir, il faut s’informer et détecter les incidents afin de les qualifier. Il est conseillé de :

- mettre en place un dispositif de veille sur les menaces actuelles, par le biais de sources internes ou externes (fournisseurs, ANSSI, ASIP, autres IRT (Incident Response Team) / CERT (Computer Emergency Response Team)), fils RSS et les analyser en fonction de sa propre situation ;

- mettre en place des dispositifs de détection et de remontée d’alertes, permettant de détecter les activités anormales, suspectes, voire malveillantes, et des outils de détection des « évènements de sécurité ». Cette surveillance de l’activité des systèmes dans un but de sécurité doit se faire dans le respect des droits des utilisateurs internes ou externes.

3 -Évaluer et décider

Qualifier l’incident

Après avoir évalué les informations remontées et déterminé si l’évènement de sécurité est un incident avéré, il est maintenant temps de qualifier l’indicent, notamment dans le but de déterminer la(les) autorité(s) devant être rendues destinataires de la notification, le cas échéant.

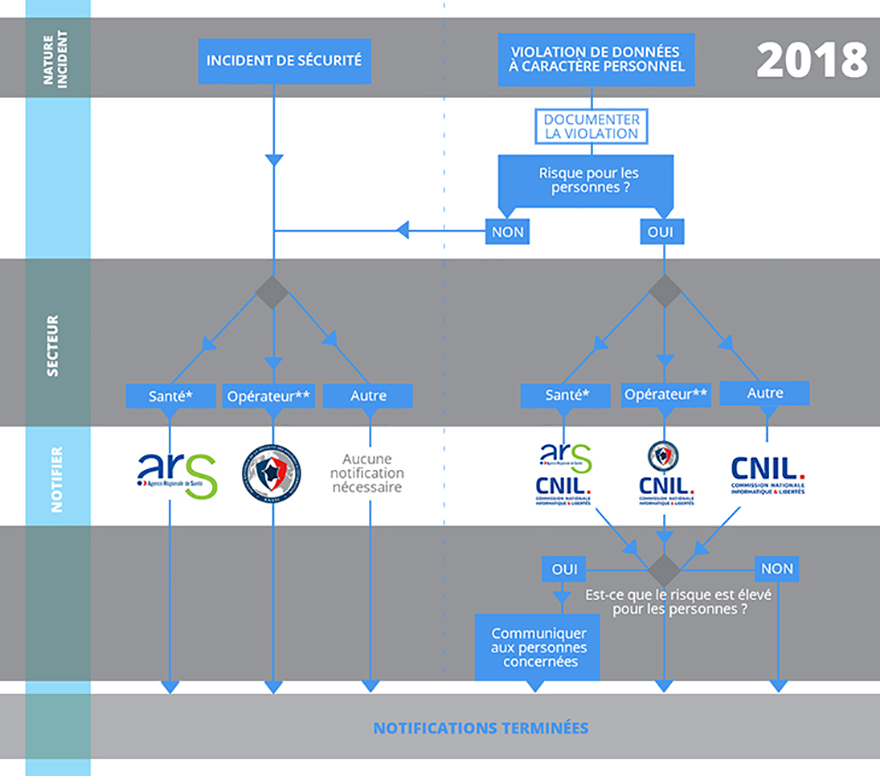

À cette fin, un arbre de décision devrait permettre d’identifier rapidement les actions à mener pour chaque incident en fonction de l’incident et des textes applicables à son organisme. Par exemple :

* Établissements de santé, hôpitaux des armées, laboratoires de biologie médicale et centres de radiothérapie

* Établissements de santé, hôpitaux des armées, laboratoires de biologie médicale et centres de radiothérapie

** Opérateur d’importance vitale (OIV), opérateur de service essentiel (OSE) ou opérateur de service numérique (OSN) mettant à disposition des places de marché et les moteurs de recherche en ligne et des services d’informatique en nuage, service de confiance (SDC), ou opérateurs Télécom

Note : en cas de violation de données personnelles, il faut « documenter » l’incident, c’est-à-dire tenir un registre interne dans lequel seront consignés les faits concernant la violation, ses effets et les mesures prises pour y remédier.

4 – Répondre

Résoudre et notifier l’incident

Pour traiter l’incident, l’organisme doit :

- déterminer et mettre en place des mesures pour le résorber ;

- notifier l’incident aux autorités compétentes.

Les autorités mettent à disposition des formulaires de notification :

- la CNIL propose actuellement aux fournisseurs de services de télécommunication, déclarés auprès de l’ARCEP et soumis aux obligations du paquet télécom, un formulaire de notification de violations de données. En savoir plus.

- le téléservice de notification des violations de données à caractère personnel dans le cadre de la loi santé est en cours d’élaboration ;

- l’ANSSI propose un formulaire de déclaration d’un incident de sécurité affectant les SIIV ;

LA NOTIFICATION DE VIOLATIONS DE DONNÉES À L’HEURE DU RÈGLEMENT EUROPÉEN

Dans le cas d’une violation de données à caractère personnel, l’organisme doit porter à la connaissance de la CNIL, via un nouveau téléservice qui sera opérationnel en mai 2018, les éléments suivants :

- la description de la nature de la violation de données à caractère personnel ;

- les catégories de données ;

- le nombre approximatif de personnes concernées par la violation ;

- les catégories et le nombre approximatif d’enregistrements de données à caractère personnel concernés ;

- le nom et les coordonnées du délégué à la protection des données ou d’un autre point de contact auprès duquel des informations supplémentaires peuvent être obtenues, de décrire les conséquences probables de la violation de données et enfin de préciser les mesures prises ou à prendre pour remédier à la violation de données à caractère personnel, y compris, le cas échéant, les mesures pour en atténuer les éventuelles conséquences négatives.

Par ailleurs, en cas de risque élevé pour les personnes concernées, le responsable de traitement doit également informer, en des termes clairs et simples, les utilisateurs touchés par l’indicent, sauf si le responsable a pris préalablement ou postérieurement à la violation des mesures techniques ou organisationnelles appropriées. Dans le cas où la communication aux personnes concernées exigerait des efforts disproportionnés, une communication publique ou autre mesure similaire tout aussi efficace peut être réalisée. La CNIL peut, si elle l’estime nécessaire, demander au responsable de traitement ne l’ayant pas fait, d’effectuer cette communication.

Dès lors que de nouveaux éléments sont découverts, l’organisme les fait parvenir à la CNIL.

5 – Tirer les Enseignements

Empêcher que l’incident se reproduise

Le retour d’expérience est maintenant à capitaliser. Les lacunes sécuritaires et organisationnelles sont identifiées et il faut les corriger, avant le prochain incident, pour réduire le risque qu’il se reproduise. Il convient également de revoir les risques et de mettre à jour les PIA (étude d’impact sur la vie privée) en conséquence